Lumma Stealer : Évitez l’attaque CAPTCHA !

L’équipe de CHEOPS Technology Switzerland, et plus précisément notre SOC (Security Operation Center), a récemment observé une augmentation des attaques de phishing en lien avec le « stealer » Lumma. Ces dernières sont diversifiées et ne cessent de croître et de se réinventer.

Il est primordial de sensibiliser vos collaborateurs afin de limiter les opportunités des attaquants de compromettre votre entité !

Quel est le mode opératoire Lumma ?

Il a été observé par l’équipe SOC de CHEOPS Technology Switzerland une récurrence d’un mode opératoire d’infection du stealer Lumma lors de plusieurs incidents. En effet, le ou les groupe(s) d’attaquant(s) semble(nt) se baser sur une méthode de faux CAPTCHA, incitant les utilisateurs victimes à exécuter une ligne de commande cachée pour obtenir un accès initial.

Puis, l’attaquant télécharge une seconde charge malveillante et l’exécute afin de voler les informations présentes sur la machine, notamment pour les revendre afin de générer du profit.

Le détail du processus d’infection

L’infection initiale débute par la visite d’un site hébergeant du contenu malveillant ou compromis. Ceci peut provenir d’une publicité malicieuse, d’un phishing ou toute autre méthode redirigeant la victime vers ce contenu.

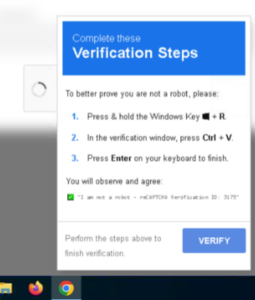

Une fois sur le site, l’utilisateur se retrouve devant un faux CAPTCHA, ainsi que les instructions présentées ci-dessous (cf. Figure 1).

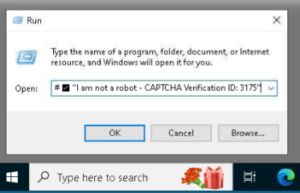

La première charge malveillante est automatiquement copiée dans le presse-papier de l’utilisateur victime. Ce dernier est ensuite invité à ouvrir l’interface d’exécution de commande Windows avec les touches WINDOWS + R. Après quoi, la victime est incitée à copier la charge dans l’interface puis à l’exécuter en appuyant sur Entrée. Ci-dessous un exemple de l’interface d’exécution une fois la commande copiée (cf. Figure 2).

On peut observer que la seule partie visible de la commande est un commentaire contenant un faux message inutile, permettant de tromper la victime en lui faisant croire que la commande permet en effet de valider le CAPTCHA.

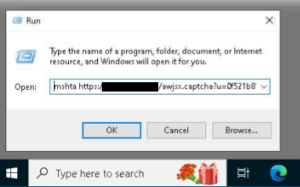

Cependant, si l’on observe la commande entière, il est possible d’observer que la commande utilise en réalité l’exécutable mshta (https://attack.mitre.org/techniques/T1218/005/) afin d’obtenir la seconde charge malveillante. Veuillez trouver un exemple de commande malveillante ci-dessous, (cf. Figure 3).

Il est possible d’observer une certaine similarité entre les différents incidents observés par l’équipe CHEOPS Technology Switzerland, impliquant certainement une campagne d’un acteur malveillant précis, plutôt qu’une campagne opportuniste non organisée.

En effet, les liens accédés via la commande mshta semblent pointer vers les domaines suivants :

- solve[.]XXXX[.]org

- solve[.]XXXX[.]org

De plus, les URL entières sont également similaires, ayant la forme suivante :

- /awjsx[.]captcha?u=[…] # ✅ »I am not a robot – reCAPTCHA Verification ID: […]

Cependant, d’autres domaines indépendants sont par la suite contactés pour l’obtention des charges malveillantes supplémentaires mentionnées précédemment.

Lumma Stealer

Comme expliqué, l’attaquant récupère une charge malveillante supplémentaire en Powershell, encodé en base64 (https://en.wikipedia.org/wiki/Base64). Ce qui permet à l’attaquant d’effectuer son opération de vol de données, pour ensuite les exfiltrer vers des domaines contrôlés par celui-ci. Lors de nos investigations, il a été observé l’utilisation du stealer Lumma, un malware bien connu de type MaaS (Malware As A Service).

Cela dit, il est tout à fait envisageable pour un attaquant d’utiliser ce type de vecteur initial pour déposer un tout autre type de programme malveillant.

Comment se protéger ?

Nous vous recommandons de prendre en considération les actions préventives suivantes :

- Effectuer des actions de sensibilisations pour les collaborateurs concernant les risques induits par ces faux CAPTCHAs

- Tester votre niveau de maturité cyber avec des campagnes de phishing régulières, et identifier les points faibles

- Implémenter des solutions de sécurité robustes permettant une protection des machines et des utilisateurs, telles que des antivirus type EDR, des authentifications multi facteur, etc…

- Disposer de solutions ou services de sécurité type SOC, SIEM, XDR, etc…

- Surveiller les connexions réseau depuis le processus mshta (Exemple : https://www.elastic.co/guide/en/security/current/mshta-making-network-connections.html)

Pour en savoir plus…

Plusieurs ressources sont disponibles afin de détailler techniquement cette menace :

- https://blog.qualys.com/vulnerabilities-threat-research/2024/10/20/unmasking-lumma-stealer-analyzing-deceptive-tactics-with-fake-captcha

- https://0xmrmagnezi.github.io/malware%20analysis/LummaStealer/

- https://www.bleepingcomputer.com/news/security/malicious-ads-push-lumma-infostealer-via-fake-captcha-pages/

Glossaire

- Stealer : Logiciel malveillant qui vole des informations personnelles.

- SOC : Centre d’Opérations de Sécurité, surveille et protège les réseaux contre les cybermenaces.

- Mshta : Outil Windows utilisé pour exécuter des scripts HTML, souvent exploité par des attaquants.

- Base64 : Méthode d’encodage pour convertir des données binaires en texte lisible et inversement.

- SIEM : Système de gestion des événements de sécurité, pour détecter et analyser les menaces.

- EDR : Détection et réponse aux menaces sur les terminaux (ordinateurs, appareils).

- XDR : Détection et réponse étendues, couverture plus large que l’EDR (réseaux, serveurs, etc.).

- Powershell : Outil de ligne de commande de Windows.

- MaaS : Malware-as-a-Service, modèle commercial où des malwares sont loués pour des attaques.

- CAPTCHA : Test pour vérifier qu’un utilisateur est humain.